Dane biometryczne pracowników w Polsce i na świecie

Dane biometryczne są niepowtarzalne i większość z nich tworzy niepowtarzalny wzorzec lub obraz. Dotyczą cech fizycznych, fizjologicznych lub behawioralnych osoby, której są przetwarzane specjalnymi metodami technicznymi. Dane biometryczne umożliwiają lub potwierdzają jednoznaczną identyfikację osoby.

Dane biometryczne należą, zgodnie z RODO, do szczególnej kategorii danych. Do najważniejszych cech behawioralnych osoby fizycznej należą: głos oraz sposób wykonywania własnoręcznego podpisu (P. Litwiński (red.), Rozporządzenie UE, komentarz do art. 4 pkt 1, Nb 137)

Dane biometryczne pracownika — tajne czy jawne?

Pracodawca może przetwarzać dane biometryczne pracownika, gdy jest to konieczne ze względu ochrony szczególnie ważnych informacji, których ujawnienie może narazić pracodawcę na szkodę, lub gdy pracownik ma mieć dostęp do pomieszczeń wymagających szczególnej ochrony (np. kontrolę dostępu).

Przy czym do przetwarzania danych biometrycznych pracownika mogą zostać dopuszczone tylko osoby posiadające upoważnienie do ich przetwarzania oraz zobowiązane do zachowania tajemnicy.

Pojęcie "szczególnie ważnych informacji" jest pojęciem ogólnym, niedookreślonym i ocennym. Jest to subiektywny ocena pracodawcy. W takim przypadku istnieje ryzyko, że pracodawca może chcieć objąć działaniem tego zwrotu szeregi informacji, uznające je za wymagające szczególnej ochrony.

W przypadku podmiotów posiadających system klasyfikacji dokumentacji (np. wprowadzone zasady bezpieczeństwa informacji) można byłoby przyjąć, że dokumenty objęte klauzulą "ściśle tajne" wymagają takiej ochrony.

W innych przypadkach przetwarzanie danych biometrycznych pracownika będzie wymagało wyrażenia zgody (chyba że będziemy w stanie objąć przetwarzanie innymi podstawami prawnymi wynikającymi z art. 9 ust.2. RODO.)

To, co należy podkreślić to w przypadku przetwarzania opartego o zgodę pracownika: istnienie stosunku zależności pomiędzy stronami (pracownik — pracodawca) i potencjalny brak zachowania równowagi sił. W takim przypadku, żeby móc wykazać dobrowolność zgody należy zapewnić alternatywne rozwiązanie pracownikowi. Czasami zdarza się, że te alternatywne rozwiązania są bardziej skomplikowane, wymagają więcej wysiłku od pracownika, który dla "świętego" spokoju zgadza się na prostsze rozwiązanie.

Inną niezwykle istotną sprawą są regulacje wynikające z samego Kodeksu pracy, czyli przekazanie danych szczególnej kategorii, następuje z inicjatywy osoby, ubiegającej się o zatrudnienie lub pracownika. Zgoda pracownika musi być wyraźna i nie może się opierać na działaniu potwierdzającym.

W sytuacji podjęcia decyzji o przetwarzaniu danych biometrycznych pracowników za pomocą specjalnego przetwarzania technicznego, będzie zachodzić konieczność dokonania oceny skutków przetwarzania i przeprowadzeniu analizy ryzyka w kontekście wpływu na prywatność naszych pracowników.

Przechowywanie danych biometrycznych

Ze względu na to, że dane biometryczne pozwalają i potwierdzają jednoznaczną identyfikację, wymagają one wypełnienia obowiązków i szczególnych praw administratora z zachowaniem odpowiednich zabezpieczeń. Osoby, której dane dotyczą, ma prawo oczekiwać, że będzie zachodziło przetwarzanie danych biometrycznych wyłącznie zgodnie z zasadą poufności przetwarzania takich danych. Dane biometryczne wymagają szczególnej ochrony danych osobowych oraz szczególnego dobory właściwego poziomu bezpieczeństwa.

Dane biometryczne mogą być przechowywane:

1. Lokalnie na urządzeniu (np. dane daktyloskopijne w laptopach lub smartfonach).

W przypadku gdy jesteśmy właścicielami tych urządzeń, to dane w postaci odcisku palca są przechowywane na naszych urządzeniach. Inaczej wygląda sytuacja w przypadku sprzętu należącego do pracodawcy, który po czasie wymaga wymiany i zwrotu.

Przykładem oprogramowania umożliwiającego zalogowanie się do naszego laptopa jest Windows Hello, za pomocą którego możemy logować się do urządzeń, aplikacji, usług online i sieci przy użyciu swojej twarzy, tęczówki, odcisku palca lub kodu PIN. Touch ID pozwala bezpiecznie i wygodnie odblokowywać iPhone’a, potwierdzać zakupy i płatności oraz logować się w wielu aplikacjach innych firm.

Windows Hello, jak i Touch ID dają możliwość usunięcia danych biometrycznych wykorzystywanych do logowania. Pracodawcy często nie zgadzają się na możliwość logowania za pomocą cech behawioralnych osoby fizycznej, właśnie ze względu na możliwość dostępu do nich w wyniku nieusunięcia ich przez użytkownika.

Microsoft deklaruje, że dane biometryczne pozostają na urządzeniach użytkowników i nie są przekazywane do samego Microsoftu lub innych podmiotów.

2.Za pomocą systemu biometrycznego.

W NIST SP 800-63B jest mowa o cyfrowej tożsamości i ryzykach związanych z m.in. podszywaniem się pod osobę lub innego rodzaju ataków prowadzących do jej utraty.

W przypadku danych biometrycznych autorzy wskazali, jakie zabezpieczenia powinny zostać użyte:

- system biometryczny MUSI pozwolić na nie więcej niż 5 kolejnych nieudanych prób uwierzytelnienia lub 10 kolejnych nieudanych prób, jeżeli wdrożono PAD spełniający powyższe wymogi. Po osiągnięciu tego limitu uwierzytelniacz biometryczny MUSI nałożyć opóźnienie wynoszące co najmniej 30 sekund przed kolejną próbą, zwiększające się wykładniczo z każdą kolejną próbą (np. 1 minuta przed kolejną nieudaną próbą, 2 minuty przed drugą kolejną próbą), lub wyłączyć biometryczne uwierzytelnianie użytkownika i zaoferować inny czynnik,

- użycie biometrii, jako czynnika uwierzytelniającego MUSI być ograniczone do jednego lub więcej określonych urządzeń, które są identyfikowane przy użyciu zatwierdzonej kryptografii,

- MUSI być zaimplementowane unieważnienie biometryczne, określane w normie ISO/IEC 24745, jako biometric template protection,

- cała transmisja danych biometrycznych MUSI odbywać się przez uwierzytelniony kanał chroniony.

Uwierzytelniania biometryczne polega na porównaniu pojedynczej danej „wzorcowej” z danymi osoby fizycznej, przekazywanymi podczas jej uwierzytelniania.

Najczęściej występujące ryzyka związane z przetwarzaniem danych biometrycznych:

- błędna akceptacja — system błędnie, pozytywnie zweryfikuje daną osobę fizyczną lub nie odrzuci oszusta. Możliwość oszukania czytnika np. linii papilarnych, który sczytuje dane daktyloskopijne;

- błędne odrzucenie — system błędnie, negatywnie zweryfikuje daną osobę (odrzuci wzorzec), uniemożliwiając przeprowadzenie jej autentykacji;

- brak konkretnego celu i przetwarzanie danych biometrycznych nieadekwatnie do sytuacji (możliwość zastosowania mniej inwazyjnych środków w prywatność danej osoby);

- przechowywanie danych dłużej, niż to jest konieczne;

- brak możliwości trwałego usunięcia danych lub profili z systemu;

- usunięcie danych w sytuacji zmiany uprawnień;

- przetwarzanie danych na podstawie zgody, przy braku zapewnienia alternatywnego rozwiązania (np. karta magnetyczna);

- brak przejrzystej komunikacji, wobec osób których dane dotyczą;

- błędna identyfikacja, mogąca wpłynąć na prawa osoby;

- możliwość uzyskiwania informacji o cechach fizycznych, umożlwiających tworzenie profili;

- cechy biometryczne można uzyskać online lub robiąc komuś zdjęcie telefonem z aparatem (np. obrazy twarzy), pobrać z przedmiotów, których ktoś dotyka (np. ukryte odciski palców), lub uchwycić za pomocą obrazów o wysokiej rozdzielczości (np. wzory tęczówki).

GR. Art. 29 w swojej opinii 03/2012 daje wskazówki do oceny niezbędności wprowadzenia identyfikacji biometrycznej:

- w pierwszej kolejności czy wprowadzenie systemu jest konieczne do spełnienia potrzeby,

- w drugiej kolejności należy zweryfikować prawdopodobieństwo skuteczność systemu pod względem spełnienia tej potrzeby, z uwzględnieniem danych biometrycznych, mających służyć do identyfikacji tej osoby,

- przeanalizować korzyści i ocenić czy utrata prywatności jest adekwatnym czynnikiem do w stosunku do tych korzyści,

- czy nie ma innych rozwiązań, mniej ingerujących w prywatność osoby fizycznej, której dane się pozyskuje.

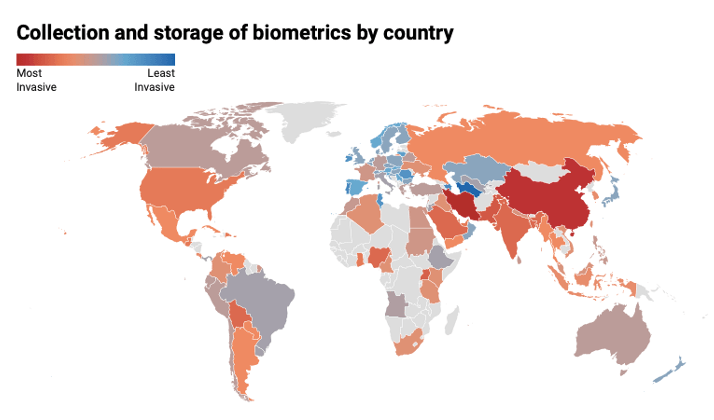

Biometria na świecie

Dane biometryczne, takie jak odciski palców czy skan twarzy, są coraz częściej stosowane do identyfikacji i autentykacji, jednak zbiór i przechowywanie takich danych budzi wiele kontrowersji ze względu na zagrożenia związane z prywatnością i bezpieczeństwem tych informacji.

Wiele państw nie jest w stanie zapewnić odpowiedniego zabezpieczenia danych przed nieuprawnionym dostępem, a częściowy brak regulacji prawnych w tym zakresie dodatkowo zwiększa ryzyko ich nadużycia.

Analiza poszczególnych krajów pod kątem przetwarzania danych biometrycznych.

W przeprowadzonej analizie najgorzej wypada Iran, który:

posiada scentralizowaną bazę danych biometrycznych (w tym dowody tożsamości obywateli zawierające 10 odcisków palców i zdjęcie), połączone z wieloma agencjami;

- ma brak regulacji związanych z ochroną danych osobowych — oczekuje na przegląd przez Islamski Parlament Iranu, jednak przewidywane ramy czasowe obrad parlamentarnych nie zostały wyjaśnione;

- wykorzystuje chińską technologię nadzoru, która umożliwia rozpoznawanie twarzy i jest podobno szeroko stosowana w wojsku, policji i Gwardii Rewolucyjnej — narzędzie Tiandy do "śledzenia pochodzenia etnicznego", które zostało szeroko zakwestionowane przez ekspertów jako niedokładne i nieetyczne, jest uważane za jeden z kilku systemów opartych na sztucznej inteligencji, które rząd chiński wykorzystuje do represjonowania mniejszości ujgurskiej w prowincji Xinjiang, wraz z oprogramowaniem Huawei do rozpoznawania twarzy, technologiami AI do wykrywania emocji i wieloma innymi. (Huawei zaprzeczył zaangażowaniu w tym regionie);

- posiada Inteligentny biometryczny system graniczny na południowej granicy Churasanu — system ten pozwala straży granicznej na ścisłe monitorowanie wjazdu i wyjazdu towarów z południowych placówek granicznych w tym śledzenia ruchu jednostek.

Drugie miejsce zajęły Chiny za między innymi:

- pozwolenie firmom na monitorowanie fal mózgowych pracowników pod kątem ich produktywności podczas pracy;

- rozległy nadzór CCTV z rozpoznawaniem twarzy (16 z najbardziej nadzorowanych miast świata znajduje się w Chinach).

Chiny za to posiadają ustawę o ochronie danych osobowych, o której już pisaliśmy wcześniej w artykule Chiny publikują standardową umowę o transgranicznym przekazywaniu danych osobowych.

Zebrane i przechowywane dane biometryczne pracowników wymagają szczególnych zabezpieczeń, aby uniknąć ich nieuprawnionego dostępu czy nadużyć. W kontekście dynamicznego rozwoju technologicznego, omawiane zagadnienia stają się coraz bardziej istotne i wymagają stałego monitorowania oraz adaptacji do zmieniających się warunków nie tylko w Polsce, ale i na całym świecie.