Cyberbezpieczeństwo — jak się bronić i zapobiegać, co wynika z RODO?

Cyberbezpieczeństwo to ochrona informacji, w tym tych wymagających poufności, czyli np. danych klientów. Wbrew powszechnej opinii odgrywa w codziennym życiu kluczową rolę, ponieważ od stosowania tych procedur zależy bezpieczeństwo prywatnych danych osobowych, ochrona tajemnic przedsiębiorstw, a także zabezpieczenie poufnych informacji z instytucji państwowych.

Z tego artykułu dowiesz się m.in.:

- na czym polega cyberbezpieczeństwo,

- jakie metody działania wykorzystują cyberprzestępcy,

- jak przetestować swoje zabezpieczenia,

- jakie są obowiązki administratora danych wobec cyberataków,

- jakie są skutki naruszenia RODO,

- kilka ciekawostek o stanie zabezpieczeń danych w Polsce w oparciu o aktualne raporty.

O co chodzi z cyberbezpieczeństwem?

Specjaliści ds. cyberbezpieczeństwa zajmują się ochroną przed cyberatakami, wdrażaniem środków bezpieczeństwa oraz reagowaniem na incydenty związane z zabezpieczeniem danych. Ich praca ma kluczowe znaczenie dla zapewnienia prywatności, bezpieczeństwa i stabilności działań w świecie cyfrowym.

Pomimo odpowiedzialnej pracy wymagającej dużej wiedzy, doświadczenia oraz specyficznych kwalifikacji jest to niedoceniana specjalizacja. Okazuje się, że w międzynarodowej ankiecie z 1000 ekspertów aż 31% z nich zdecydowało się przebranżowić z powodu niskich zarobków oraz demotywującej postawy społeczeństwa względem ich pracy. Tym samym według prognoz Gartnera do 2025 r. 60% organizacji regulowanych stworzy plany zarządzania ryzykiem cyberbezpieczeństwa.

Ze względu na sytuację geopolityczną Polska jest stale narażona na ataki cyberterroryzmu, w wyniku czego jednostki administracyjne są zobligowane do wzmożonego monitoringu systemu bezpieczeństwa systemów teleinformatycznych. Do 31 maja 2023 obowiązuje trzeci stopień alarmowy CRP (CHARLIE CRP) z czterostopniowej skali. Zadania organów państwa zostały określone w rozporządzeniu Dz.U. 2016 poz. 1101.

Różne oblicza cyberataków

Zapewnienie cyberbezpieczeństwa jest nie lada wyzwaniem, ponieważ stale hakerzy wpadają na nowe pomysły ataków na konta bankowe, infekowanie systemów informatycznych czy wykradanie całych baz danych firm. Szacuje się, że nawet 45% cyberataków skupia się na średnich przedsiębiorcach.

Najpopularniejsze metody działania oszustów, których celem jest wykradanie danych osobowych, czy kradzież tożsamości np. poprzez phishing, czy złośliwe oprogramowanie malware opisaliśmy w artykule Kradzież danych osobowych w internecie.

Złośliwe oprogramowanie szpiegujące

- wykradanie danych (malware),

- poszywanie się pod współpracowników bądź popularne witryny w wiadomości e-mail oraz instalacja robaków czy wirusów (koń trojański),

- blokada plików poprzez szyfrowanie ich oraz żądanie okupu (ransomware),

- spamowanie reklamami i spowalnianie sprzętu (adware — te nielegalne praktyki sponsorowały niektóre firmy, które chciały zwiększyć przychody),

- straszenie komunikatami o zainfekowaniu komputera wraz z korzystnie przecenionym antywirusem (scarewere) zawierającym w rzeczywistości kolejne zagrożenia,

- szpiegowanie aktywności użytkownika w sieci (spyware), czy bezpośrednio sygnałów z jego klawiatury (keylogger — tutaj nawet silne hasła nie pomogą),

- tworzenie przydatnych narzędzi, czy to w wersjach darmowych (freeware), czy jako sampling, zawierający złośliwe oprogramowanie (sharewere).

Bezpośrednie ataki hakerów

W odróżnieniu od złośliwego oprogramowania haker podczas ataku stara się przejąć pełną kontrolę nad zainfekowanym komputerem, czy całą siecią systemów informatycznych. W swoim arsenale cyberprzestępca wyposaża się np. w boty oraz botnety, dzięki którym szybko rozprzestrzenia złośliwe oprogramowanie na inne urządzenia, z których można podejmować niezależne działania. Ważne — robaki i boty mogą się mnożyć nie tylko w komputerze, ponieważ problem dotyczy też urządzeń mobilnych.

W ten sposób przeprowadzanie zorganizowanych działań w czasie rzeczywistym z kilku urządzeń (ataki DDoS — Distributed Denial of Service) czy synchroniczne odcięcia dostępu wraz z żądaniami synchronizacji (DRDoS — Distributed Reflected Denial of Service) stają się trudne do wykrycia.

Inną formą jest podszywanie się pod kogoś i pośredniczenie w całej komunikacji jako "Man in the middle" (MITM). Jeśli to zawiedzie, haker może dodać do adresu w przeglądarce fragment swojego kodu skryptowego (atak XSS, cross lub site scripting) i w ten sposób przejąć kontrolę nad danymi z sesji lub całą stroną. Może też wymusić na aplikacji przekazanie do bazy danych dodatkowych zapytań SQL, by od wewnątrz przeprowadzić akcję za pomocą SQL Injection. Ostatnią deską ratunku pozostaje "brute force”, czyli sprawdzanie po kolei możliwych kombinacji, by złamać zabezpieczające hasła.

Specjaliści z zakresu cyberbezpieczeństwa muszą mieć się na baczności, ponieważ poza zagrożeniami zewnętrznymi niezbędne jest też monitorowanie ataków insiderskich. Zazwyczaj wynikają z nieuważności pracowników lub pomijana zabezpieczeń — np. korzystania z własnych USB w pracy itd.

Poradnik LexDigital - zasady tworzenia i zarządzania hasłami

Jak bronić się przed atakami cybernetycznymi

Podstawowe działania jak silne hasła, regularne szkolenie pracowników firmy oraz zwiększoną czujność podczas logowania do sieci czy bankowości elektronicznej powinien znać każdy. Poznaj 10 wskazówek, które pozwolą ci uniknąć kradzieży tożsamości.

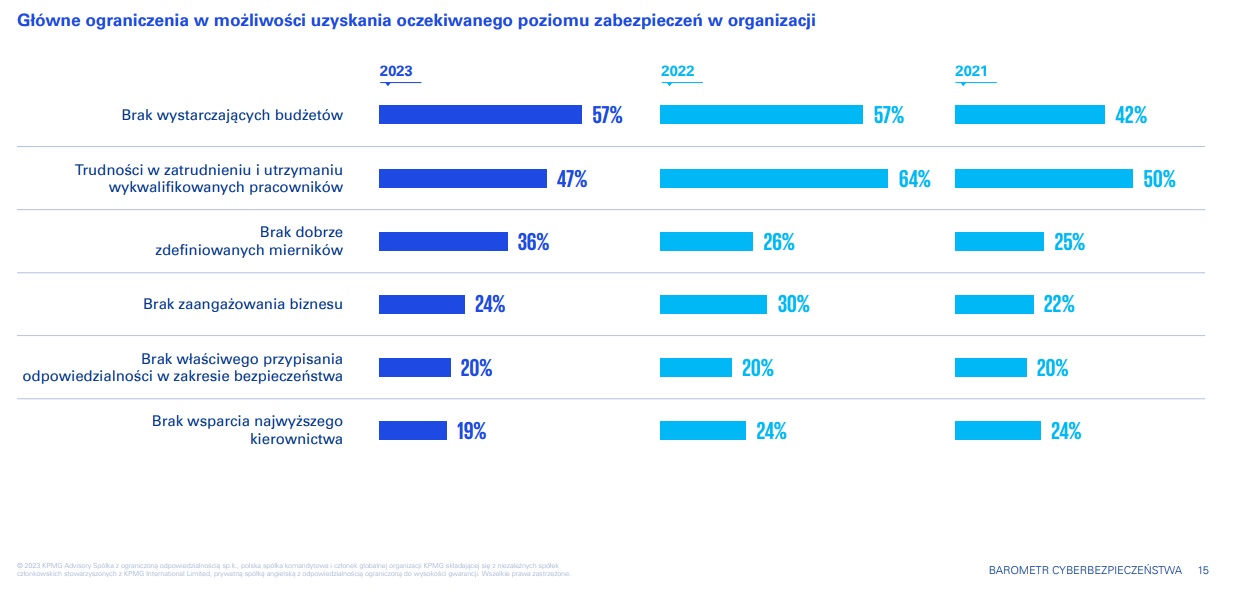

Aby zapewnić skuteczne funkcjonowanie cyberbezpieczeństwa w firmach potrzeba większego specjalisty niż informatyka. Musi wiedzieć, jakie są konsekwencje cyberataków oraz zadbać, by tę świadomość miała też kadra zarządzająca, która sprawuje kontrolę nad funduszami operacyjnymi.

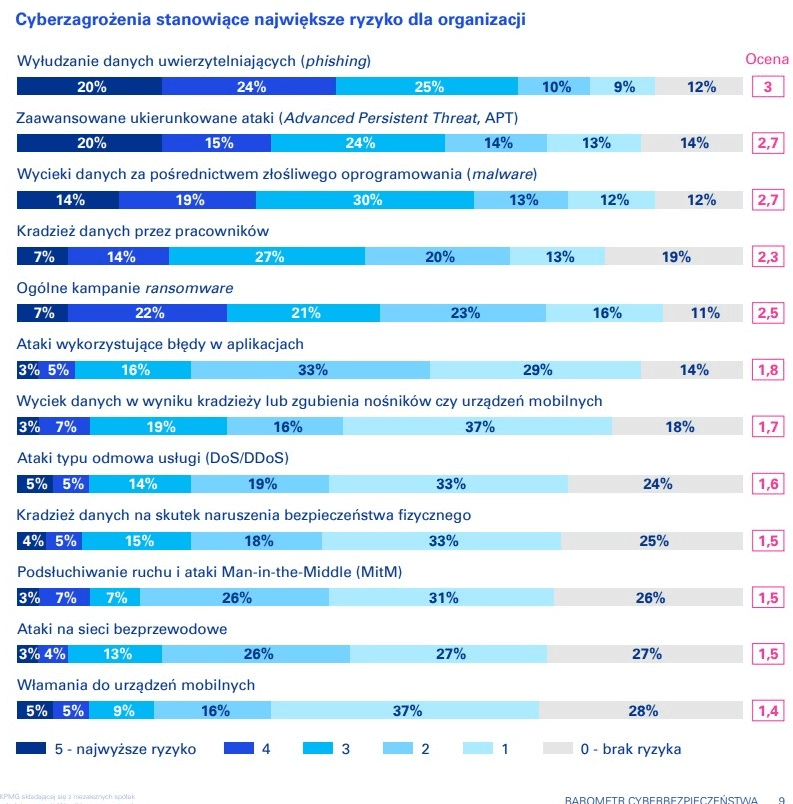

Jak wskazują wyniki badania przeprowadzonego przez KPMG w lutym 2023 "Barometr cyberbezpieczeństwa" to właśnie brak wystarczających budżetów uniemożliwia wdrożenie licznych procedur, które mają udaremnić działania naruszające poufność danych przetwarzanych w firmie.

Wzrost cyber-zagrożeń i ich wpływ na ochronę danych osobowych

Jak przetestować swoje zabezpieczenia i przeciwdziałać zagrożeniom w cyberprzestrzeni

Oczywiście wysoki poziom bezpieczeństwa zapewniają nie tylko stałe audyty oraz testy penetracyjne, które weryfikują odporność systemów informacyjnych. Poza zabezpieczeniem infrastruktury, tworzeniem kopii zapasowej w chmurze oraz śledzeniu nowych technologii trzeba edukować pracowników.

Ludzie zapominają, że każdorazowa wysyłka niezaszyfrowanych dokumentów, pominięte zabezpieczenia, by uzyskać dostęp to codzienność w każdej firmie, która może kosztować przedsiębiorców fortunę. Według analityków z IDC wydatki na cyberbezpieczeństwo powinny być traktowane wręcz jak inwestycja, ponieważ mogą być kluczowe dla utrzymania klientów. Między innymi dlatego program studiów cyberbezpieczeństwa zawiera przedmiot "Patologii społecznych z elementami profilaktyki".

Wewnętrznie można częściej przeprowadzać audyt zabezpieczeń i wysyłać "podejrzane pliki" w wiadomościach e-mail, by sprawdzić czujność pracowników. Szkolenia poprzedzone takimi symulacjami są lepiej zapamiętywane, a opracowane na tej podstawie procedury działania przy wykrytych incydentach się utrwalają. W podobny sposób można wyjaśnić ograniczenia dostępu do sieci, czy nawet internet na komputerach stacjonarnych w biurze.

Niestety, mimo że temat cyberbezpieczeństwa jest usilnie powtarzany od lat, a zasady i procedury postępowania są powtarzane nawet w mediach społecznościowych, to nadal najsłabszym czynnikiem jest człowiek. Jednocześnie należy zagwarantować autentyczność przetwarzanych danych i przestrzeganie RODO.

Cyberbezpieczeństwo, a RODO

Główne obowiązki dostawcy usług cyfrowych oraz definicje i zakres działań organów właściwych określa ustawa o krajowym systemie cyberbezpieczeństwa z 1 sierpnia 2018 r. (Dz.U. 2018 poz. 1560), która wprowadza założenia unijnej dyrektywy NIS. 16 stycznia 2023 r. weszła w życie dyrektywa NIS2 w sprawie środków na rzecz wysokiego wspólnego poziomu cyberbezpieczeństwa na terytorium UE, którą powinniśmy zaimplementować w ciągu 21 miesięcy.

RODO z kolei wymusiło wdrożenie licznych procedur, które bezpośrednio wpłynęły na cyberbezpieczeństwo. Wśród nich obowiązek raportowania incydentów typu przechwycenie numeru konta bankowego, wykradanie tożsamości, czy zarządzanie tożsamością bez aktualnych zgód.

Rosnąca odpowiedzialność za dane, prawo do zapomnienia, ścisła współpraca z instytucjami nadzorczymi, a przede wszystkim kary zależne od obrotu przedsiębiorstw — RODO chroni poufne dane, a cyberbezpieczeństwo ma to zagwarantować poprzez dopasowane techniczne rozwiązania.

Wiedza z zakresu cyberbezpieczeństwa

Kluczowymi więc stają się praktyczne umiejętności specjalistów ds. cyberbezpieczeństwa oraz zorientowanie w nowych technologiach. Wzbierające na popularności studia o profilu cyberbezpieczeństwa przewidują zagadnienia związane z bezpieczeństwem usług i aplikacji, szyfrowanie dokumentów, monitorowanie sieci, projektowanie systemów oraz analizowanie ruchu w internecie.

Ze względu na swoje unikatowe kwalifikacje oraz wzrastającą odpowiedzialność za nieustanną ochronę danych, specjaliści zajmujący się bezpieczeństwem cyberprzestrzeni zasługują na uznanie oraz lepsze wynagrodzenie.

Mniejsze przedsiębiorstwa często decydują się na różne pakiety usług oferowanych przez specjalistów zewnętrznych, którzy przeprowadzają audyty, sprawdzają zabezpieczenia sieci, przeglądają systemy pod kątem potencjalnych luk oraz tworzą kopie zapasowe.

Polecamy artykuły naszych ekspertów:

NIS2 - sprawdź nowe wymagania dla firm

Incydenty i naruszenia ochrony danych osobowych w dni wolne od pracy i święta

Dane osobowe: Kompletny przewodnik po RODO na 2025 rok

Czy numer telefonu to dane osobowe? Ważne stanowiska UODO i sądu