System zarządzania bezpieczeństwem informacji

Czym jest system zarządzania bezpieczeństwem informacji? Dlaczego informacja jest tak cennym aktywem dla każdej organizacji? Czy norma ISO 27001 jest trudna do wdrożenia? Czy korzyści z posiadania certyfikatu ISO 27001 będą adekwatne do pracy włożonej we wdrożenie systemu bezpieczeństwa informacji?

.png)

Z tego artykułu dowiesz się:

Co to jest informacja i dlaczego należy jej chronić?

Czym jest system zarządzania bezpieczeństwem informacji (SZBI)?

Jakie korzyści płyną korzyści z wdrożenia SZBI?

Jak wdrożyć SZBI?

Rola systemów zarządzania bezpieczeństwem informacji

Zapewnianie bezpieczeństwa danych jest jednym z najważniejszych obszarów działania wszystkich organizacji oraz oddziaływania społecznego w rozwiniętych cywilizacyjnie i technologicznie krajach. Praktyczną bowiem cechą informacji jest to, że raz ujawniona niemal zawsze nie może już zostać powtórnie objęta ochroną, czyli pole zapewniania ciągłości działania niemal nie istnieje.

Tym bardziej działania podejmowane na rzecz ochrony i zarządzania bezpieczeństwem informacji powinny być kluczowe dla każdej organizacji, a ich dobór powinien być proporcjonalny do zmieniającego się środowiska funkcjonowania podmiotu.

Punktem wyjścia do rozważań o systemie zarządzania bezpieczeństwem informacji powinno być zrozumienie czym w ogóle informacja jest.

Zgodnie z definicją zawartą w normie ISO informacje to aktywa, które w odróżnieniu od innych ważnych aktywów biznesowych, są niezbędne dla organizacji biznesu i, w konsekwencji, wymagają odpowiedniej ochrony.

Informacje mogą być przechowywane w wielu formach: w postaci elektronicznej, na papierze, lub również niematerialnie w postaci wiedzy posiadanej przez pracowników.

Przepisy w zakresie zarządzania bezpieczeństwem informacji

Należy mieć na uwadze, że bezpieczeństwo informacji to nie tylko wymóg działalności biznesowej, który usprawnia organizację poprzez korzyści wynikające ze stosowania opracowanych zasad przetwarzania informacji, ale również jest to obowiązek wynikający z przepisów prawa. Niespełnienie wymagań prawnych może skutkować poważnymi konsekwencjami w postaci administracyjnych kar finansowych, a nawet zakończeniem działalności.

Do najważniejszych wymagań prawnych w zakresie ochrony określonej kategorii informacji należy zaliczyć:

- ochronę danych osobowych (klientów, kontrahentów, pracowników, współpracowników),

- ochronę tajemnicy przedsiębiorstwa (technologie, strategie, know-how),

- ochronę informacji finansowej i podatkowej (finanse, rachunki, faktury, płace),

- ochronę informacji niejawnych (tajemnicę państwową)

- tajemnicę zawodową (lekarską, adwokacką, bankową).

Jednym z większych zagrożeń zidentyfikowanych przez Europejską Agencję ds. Cyberbezpieczeństwa pozostają ataki ransomware, nierzadko sterowane przez rosyjski rząd. Więcej na dowiesz się z artykułu LexDigital.

Czym jest system zarządzania bezpieczeństwem informacji?

System zarządzania bezpieczeństwem informacji (SZBI) to nic innego jak strategia działania, której celem jest zapewnianie właściwej ochrony informacji. Strategia ta ma zapewnić ciągłe doskonalenie podjętych działań i procedur w celu optymalizacji ryzyk związanych z naruszeniem poufności.

Innymi słowy system ma chronić przed zagrożeniami w sposób, który zapewni organizacji:

- ciągłość prowadzenia działalności

- zminimalizowanie strat

- maksymalizowanie zwrotu nakładów na inwestycje i działania o charakterze biznesowym

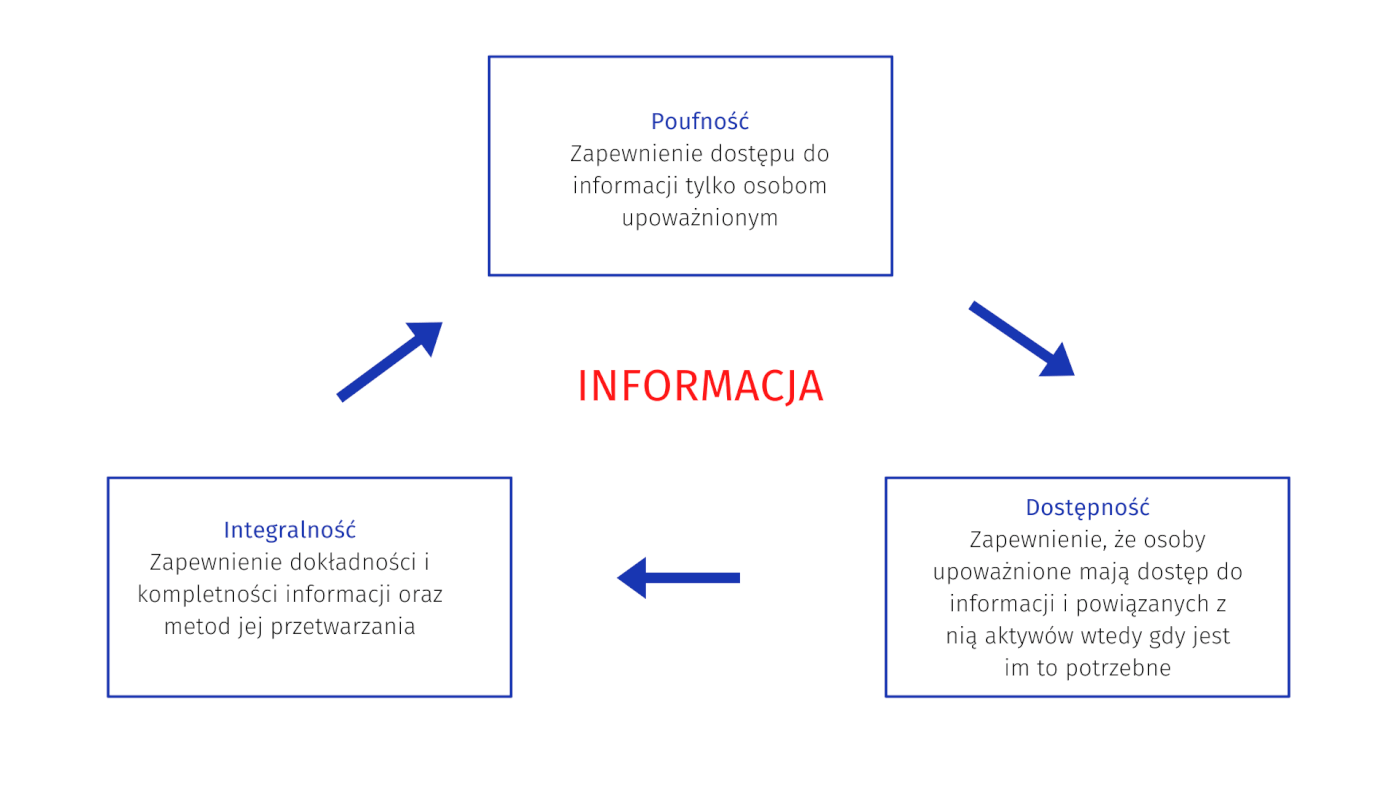

System Zarządzania Bezpieczeństwem Informacji (ISMS - Information Security Management System) zgodny z normą ISO/IEC 27001 uznawany jest za najlepsze rozwiązanie zapewniające zachowanie poufności, integralności i dostępności informacji, których ochrona jest obecnie naturalnym wymogiem naszych czasów.

PN-EN ISO/IEC 27001:2023-08 to międzynarodowa norma standaryzująca systemy zarządzania bezpieczeństwem informacji. Została ona opracowana na podstawie brytyjskiego standardu BS 7799-2, a jej celem jest dostarczenie wymagań dotyczących ustanowienia, wdrożenia, utrzymania i ciągłego doskonalenia systemu pozwalającego na zachowanie bezpieczeństwa danych w każdej z organizacji.

Czym jest ISO 27001?

Celem wdrożenia normy PN-EN ISO/IEC 27001 jest:

- zabezpieczenie informacji w organizacji

- ułatwienie procesu nadzoru nad organizacją wraz ze wszystkimi obszarami jej działalności

- zapewnienie, że organizacja działa zgodnie ze zmieniającymi się przepisami prawa i potrafi w porę reagować na te zmiany

- łatwiejsze zdobywanie nowych partnerów biznesowych, klientów oraz różnego typu dofinansowań UE

- poprawa bezpieczeństwa danych przetwarzanych w procesach funkcjonujących w organizacji.

Ponadto, wdrożenie systemu zarządzania bezpieczeństwem informacji na celu wprowadzenie w organizacji procedur postępowania służących zapobieganiu wystąpieniu wewnętrznych i zewnętrznych oraz świadomych i nieświadomych zagrożeń lub minimalizowaniu ich następstw. Dotyczy to zagrożeń, które mogą pojawiać się z różnym prawdopodobieństwem w odniesieniu do informacji, w tym także danych osobowych przetwarzanych przez organizacje.

Istotny jest fakt, że norma może być stosowana przez przedsiębiorstwa wszystkich branż, bez względu na ich wielkość i specjalizację, jedynym warunkiem jest to, że system musi stanowić część procesów realizowanych w organizacji oraz musi być zintegrowany ze strukturą zarządzania.

W przypadku normy ISO/IEC 27001 bazą dla wszystkich działań przy jednoczesnym zapewnieniu poufności, integralności oraz dostępności informacji jest stosowanie podejścia opartego na ryzyku i odpowiednie nim zarządzanie.

Przygotuj się na NIS 2! Wdrożenie ISO 27001 z LexDigital

Co się składa na SZBI?

Norma ISO/IEC 27001 zbudowana jest z dwóch podstawowych części:

- części podstawowej, w której zdefiniowano wymagania związane z ustanowieniem i zarządzaniem systemem bezpieczeństwa informacji, wymaganą dokumentacją, odpowiedzialnością, wewnętrznymi audytami, przeglądem zarządzania i ciągłym doskonaleniem;

- załącznika A, w którym zdefiniowano czternaście obszarów mających bezpośredni i kluczowy wpływ na bezpieczeństwo informacji. Wśród nich są:

- polityka bezpieczeństwa,

- organizacja bezpieczeństwa informacji,

- bezpieczeństwo zasobów ludzkich,

- zarządzanie aktywami,

- kontrola dostępu,

- kryptografia,

- bezpieczeństwo fizyczne i środowiskowe,

- bezpieczna eksploatacja,

- bezpieczna komunikacja,

- pozyskiwanie, rozwój i utrzymanie systemów,

- relacje z dostawcami,

- zarządzanie incydentami związanymi z bezpieczeństwem informacji,

- aspekty bezpieczeństwa w zarządzaniu ciągłością działania,

- zgodność z wymaganiami prawnymi i własnymi standardami.

ISO 27001. Aktualizacja normy kluczowej dla bezpieczeństwa informacji. Więcej przeczytasz tutaj

Jakie korzyści płyną z wdrożenia systemu zarządzania bezpieczeństwem informacji?

Skuteczne ustanowienie, wdrożenie, a następnie utrzymywanie tj. monitorowanie i doskonalenie systemu zarządzania bezpieczeństwa informacji ma na celu podniesienie i utrzymanie wymaganego poziomy ochrony danych związanych z szeroko rozumianym funkcjonowaniem organizacji i pozwala na:

- spełnienie wymagań prawnych,

- zachowanie zgodności z obowiązującymi regulacjami wewnętrznymi organizacji w obszarze ochrony danych, zwłaszcza informacji przekazywanych przez klientów w ramach świadczonych usług, pracowników, kontrahentów, petentów/interesantów,

- uporządkowanie procesów związanych z przetwarzaniem informacji i utrzymywanie stałego nadzoru nad procesami przetwarzania informacji,

- wzrost świadomości pracowników odnośnie bezpieczeństwa informacji,

- zmniejszenie ryzyka utraty danych, kradzieży sprzętu i włamań do systemów informatycznych,

- minimalizowanie negatywnych skutków naruszeń bezpieczeństwa,

- ustandaryzowanie postępowania pracowników organizacji,

- cykliczną weryfikację stosowanych zabezpieczeń,

- odpowiednią identyfikację zagrożeń związanych z bezpieczeństwem informacji i zmniejszenie ich wpływu na działalność organizacji,

- kompleksowe zarządzanie czynnikami ryzyka,

- ciągłość i efektywność procesów biznesowych

- zachowanie poufności, integralności i dostępności informacji, w tym tych stanowiących własność klientów,

- podniesienie wiarygodności organizacji w oczach klientów, inwestorów i innych stron zainteresowanych,

- poprawę reputacji i postrzegania marki,

- budowanie silnej pozycji rynkowej i wzrost przewagi konkurencyjnej na rynku.

Poza korzyściami wymienionymi powyżej należy pamiętać, że nieodzowną zaletą wdrożenia i utrzymania systemu zarządzanie bezpieczeństwem informacji jest również możliwość zapewnienia ciągłość działania organizacji w sytuacji kryzysowej.

Jak wdrożyć SZBI?

Czy policja może ujawnić dane donosiciela?

Norma PN-EN ISO/IEC 27001 przedstawia model systemu zarządzania bezpieczeństwem informacji oparty na cyku PDCA (Plan - Do - Check - Act), tj. cyklu Deminga, który jest uniwersalnym sposobem postępowania, który daje organizacji możliwość samodoskonalenia się.

W odniesieniu do systemu zarządzania bezpieczeństwem informacji szczegółowe elementy cyklu PDCA określane są następująco:

- PLAN - Ustanowienie SZBI (Planowanie) - Ustalenie i opracowanie niezbędnych procesów i procedur, jakie są istotne dla uzyskania jak najlepszej ochrony informacji w firmie.

- DO - Wdrożenie SZBI (Wykonanie) - Wprowadzenie do firmy zaplanowanych zabezpieczeń i procedur, zgodnie z polityką bezpieczeństwa informacji oraz użytkowanie tych narzędzi w celu ochrony informacji, zasobów.

- CHECK - Monitorowanie i przegląd SZBI (Sprawdzanie) - Sprawdzenie wdrożonych rozwiązań bezpieczeństwa. Efektem tego etapu będzie dostarczenie kierownictwu firmy informacji odnośnie funkcjonowania SZBI i możliwości jego ewentualnej poprawy.

- ACT - Utrzymanie i doskonalenie SZBI (Doskonalenie) - Podejmowanie działań w celu wyeliminowania przyczyn wykrytych niezgodności lub innych niepożądanych sytuacji. Doskonalenie obejmuje również podejmowanie działań usuwających przyczyny potencjalnych niezgodności lub innych prawdopodobnie niepożądanych sytuacji. Działania korygujące i doskonalące są podejmowane na podstawie wyników oceny – audytu danej organizacji i mają na celu stałe doskonalenie.

Jak zatem skutecznie zrealizować etap pierwszy i drugi tj. jak skutecznie wdrożyć system zarządzania bezpieczeństwem informacji?

Działania związane z wdrożeniem systemu zarządzania bezpieczeństwem informacji będą przede wszystkim uzależnione od wielkości organizacji, rodzaju prowadzonej działalności tj. rodzaju przetwarzanych informacji oraz od stopnia zaangażowania kierownictwa i personelu.

InfoSec - czyli bezpieczeństwo informacji. Dowiedz się więcej

Czynności wykonywane w ramach wdrożenia powinny przebiegać zgodnie z poniższym schematem:

- Audyt wstępny - działania związane z wdrożeniem SZBI należy rozpocząć od audytu procesów, które funkcjonują w organizacji - należy je zidentyfikować i zinwentaryzować.

- Wykonanie analizy ryzyka - kolejnym etapem działań powinno być przeprowadzenie analizy ryzyka, której celem jest inwentaryzacja aktywów informacyjnych oraz identyfikacja zagrożeń.

- Opracowanie dokumentacji - w trzecim kroku należy opracować dokumentację odnoszącą się do procesów i procedur funkcjonujących w organizacji, bazującą na wymaganiach normy ISO 27001.

- Przeprowadzenie szkoleń z zakresu Systemu Zarządzania Bezpieczeństwem Informacji dla pracowników i kadry zarządzającej - jest to kolejny niezwykle istotny krok, bowiem bez zbudowania odpowiedniej świadomości pracowników pozostałe działania mogą okazać się nieskuteczne. Pracownicy są bowiem najważniejszym ogniwem we wdrożeniu i utrzymaniu SZBI.

- Poddanie się procesowi certyfikacji - działanie to polega na wyborze jednostki certyfikującej i przystąpieniu do procedury uzyskania certyfikatu zgodności z normą ISO 27001.

Działania związane z wdrożeniem systemu zarządzania bezpieczeństwem informacji można przeprowadzić samodzielnie, jednakże dużo bardziej rekomendowanym rozwiązaniem jest skorzystanie z usług firmy konsultingowej, która zapewni wsparcie prawne i doradcze ze strony doświadczonych audytorów na każdym z wyżej wymienionych etapów. Ponadto działania takie firmy mają też na celu zapewnienie merytorycznej opieki podczas kontaktów z przedstawicielem jednostki certyfikującej.

W przypadku szczególnych wymogów klientów takie firmy mogą również przejąć pełną obsługę procesu zarządzania bezpieczeństwem informacji w organizacji.

Co to jest ISO 9001? Międzynarodowy standard dla zarządzania jakością

SZBI zgodny z ISO 27001 - wnioski

Spełnienie wymagań normy ISO 27001 nie jest prostym zadaniem, jednakże wdrożenie i utrzymanie systemu zarządzania bezpieczeństwem informacji daje organizacji z jednej strony pozwala na spełnienie wymogów prawnych, z drugiej strony daje wiele korzyścim które mogą przełożyć się również na wyniki finansowe.

Jeśli zastanawiasz się czy Twoja organizacja jest gotowa na wdrożenie SZBI lub rozpocząłeś już działania związane z zapewnieniem bezpieczeństwa informacji, ale potrzebujesz wsparcia w zakresie spełnienia wymagań normy ISO 27001 skontaktuj się z nami!

Norma ISO 27001. Przygotujemy Cię do certyfikacji!

Zespół LexDigital przeprowadzi Cię przez cały proces ustanowienia i wdrożenia systemów zgodnych nie tylko wymogami normy PN-EN ISO/IEC 27001:2023-08, ale także ISO 9001, ISO 22301 czy ISO 29115.

Proces obejmuje:

- audyt zerowy;

- wykonanie analizy ryzyka oraz opracowanie dokumentacji;

- implementację zasad oraz szkolenia dla kadry pracowniczej;

- weryfikację systemu poprzez audyt wewnętrzny i przegląd zarządzania oraz nadzór nad niezgodnościami i ocenę skuteczności działań korygujących.

Poznaj naszą pełną ofertę dotyczącą wdrożeń ISO

Polecamy nasze inne artykuły:

NIS2 - sprawdź nowe wymagania dla firm

Incydenty i naruszenia ochrony danych osobowych w dni wolne od pracy i święta

Dane osobowe: Kompletny przewodnik po RODO na 2025 rok

Rejestr czynności przetwarzania – przykład