Wymagania ustawy o KSC oraz dyrektywy NIS2 a wdrożenie norm ISO 27001 oraz 22301

Trwają konsultacje nowelizacji ustawy o krajowym systemie cyberbezpieczeństwa (KSC). Polska spełnia w ten sposób założenia unijnej dyrektywy NIS 2. Według projektu nowych regulacji pojawi się rozróżnienie podmiotów kluczowych i ważnych. Z artykułu dowiesz się, jak zmiany w prawie mają się do certyfikacji ISO 27001 oraz ISO 22301.

Dyrektywa NIS 2. Unia dąży do zapewnienia wysokiego poziomu cyberbezpieczeństwa

Przepisy dotyczące cyberbezpieczeństwa wprowadzone dyrektywą NIS 2 (pełna nazwa: Dyrektywa Parlamentu Europejskiego i Rady (UE) 2022/2555 z dnia 14 grudnia 2022 r. w sprawie środków na rzecz wysokiego wspólnego poziomu cyberbezpieczeństwa na terytorium Unii, zmieniającą rozporządzenie (UE) nr 910/2014 i dyrektywę (UE) 2018/1972 oraz uchylająca dyrektywę (UE) 2016/1148) wprowadziły nowe zadania dla państw członkowskich Unii Europejskiej. Rozszerzyły zakres podmiotów objętych obowiązkami w zakresie cyberbezpieczeństwa oraz zdefiniowały na nowo zadania organów Unii Europejskiej w tym obszarze.

Kolejny krok to proces implementowania Dyrektywy do porządku prawnego w państwach członkowskich. Poszczególne państwa mają na to czas maksymalnie do 17 października 2024r. Polska w tym zakresie podjęła prace nad projektem nowelizacji obecnej ustawy z dnia 5 lipca 2018 r. o krajowym systemie cyberbezpieczeństwa. Treść dokumentu jest obecnie przedmiotem konsultacji i opiniowania.

ISO 27001. Aktualizacja normy kluczowej dla bezpieczeństwa informacji

Dyrektywa NIS 2 a nowelizacja ustawy o Krajowym Systemie Cyberbezpieczeństwa

Znowelizowane przepisy ustawy o KSC zwiększą zaangażowanie w dziedzinie cyberbezpieczeństwa zarówno w sektorze publicznym, jak i prywatnym.

Projekt dotyczący nowelizacji ustawy o KSC wprowadza m.in. zmiany w zakresie:

- podziału na podmioty kluczowe i ważne,

- funkcjonowania sektorowych zespołów CSIRT,

- funkcjonowania Pojedynczego Punktu Kontaktowego,

- instytucji Dostawcy Wysokiego Ryzyka,

- wprowadzenia Krajowego planu reagowania na incydenty i sytuacje kryzysowe w cyberbezpieczeństwie na dużą skalę;

- wyznaczenia CSIRT NASK do pełnienia roli krajowego koordynatora w ramach skoordynowanego ujawniania podatności (CVD);

Projektowana ustawa wejdzie w życie po upływie 1 miesiąca od dnia jej ogłoszenia. Taki termin ma zapewnić, że wszystkie podmioty, których dotyczą projektowane przepisy, będą miały czas na zapoznanie się z tymi przepisami.

Nie bez znaczenia w tym kontekście jest także graniczny termin implementacji dyrektywy NIS 2 do porządku krajowego, tj do dnia 17 października 2024 r.

Ustawa przewiduje 6-miesięczny okres dostosowawczy dla podmiotów, które z dniem wejścia w życie ustawy spełniają przesłanki uznania ich za podmiot kluczowy albo za podmiot ważny, po którym powinny realizować swoje obowiązki wskazane w rozdziale 3 ustawy oraz obowiązane będą zarejestrować się w wykazie podmiotów kluczowych i podmiotów ważnych zgodnie z harmonogramem określonym przez ministra właściwego ds. informatyzacji.

W ustawie założono także, iż z dniem wejścia w życie nowej ustawy dotychczasowi operatorzy usług kluczowych stają się automatycznie podmiotami kluczowymi.

Sprawdź także: Prawodawca unijny zatwierdził AI Act. Nadchodzi rewolucja w przepisach

Podmioty kluczowe i ważne w rozumieniu dyrektywy NIS 2

Dyrektywa NIS 2 zastąpiła dotychczasowy podział na operatorów usług kluczowych i dostawców usług cyfrowych znany z NIS 1, nowym podziałem na podmioty kluczowe i podmioty ważne. Podmioty te zostały obarczone szeregiem obowiązków.

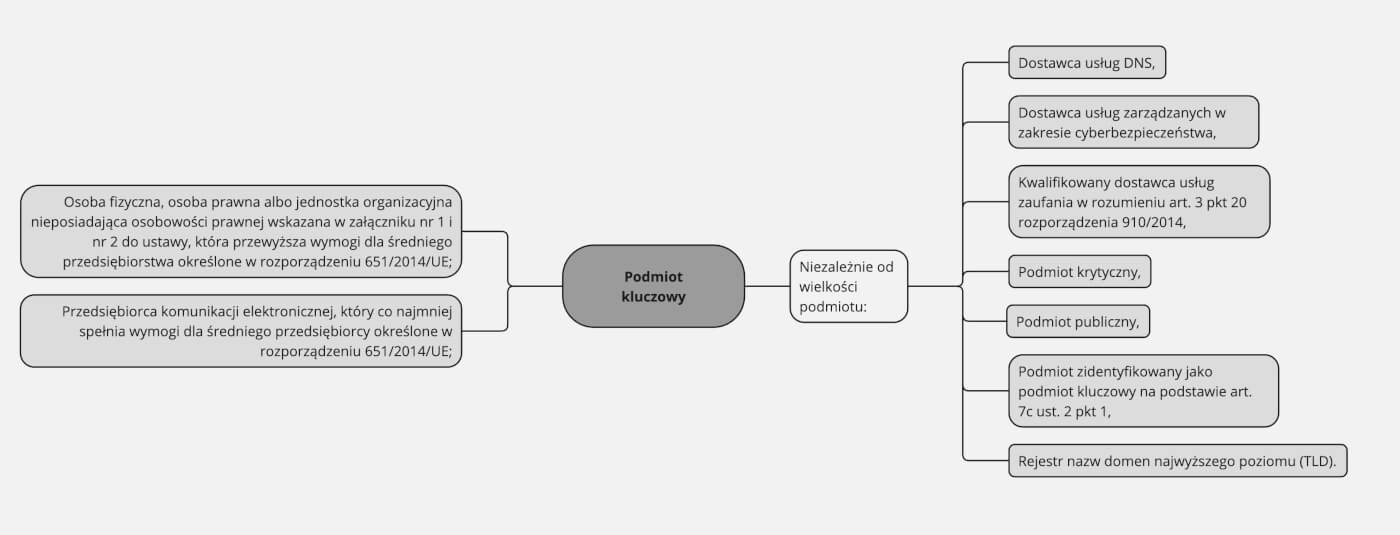

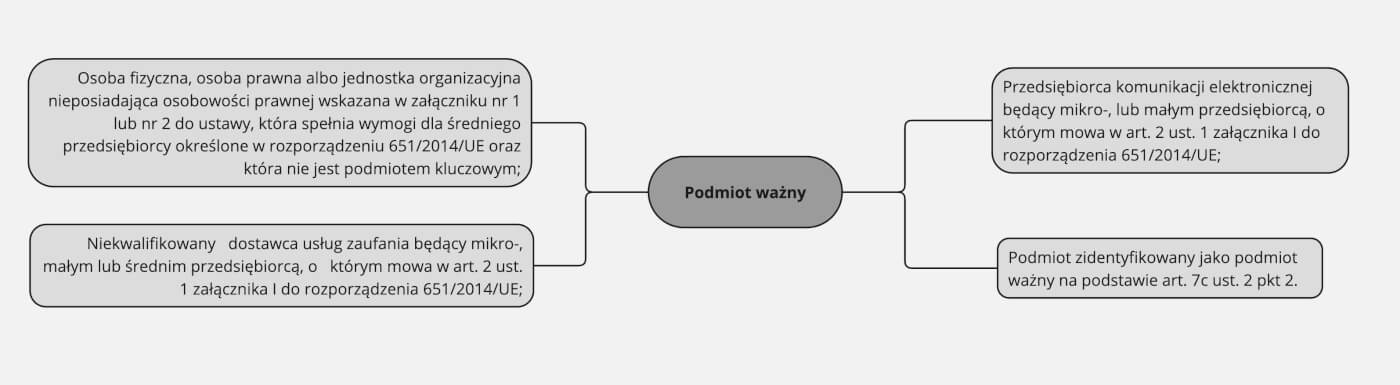

Kryteria kwalifikacji podmiotów kluczowych i ważnych w projekcie nowelizacji ustawy o KSC

Podmioty kluczowe

Podmioty ważne

NIS2 - sprawdź nowe wymagania dla firm

Katalog podmiotów kluczowych oraz ważnych wskazanych w załączniku nr 1 i 2 do projektu nowelizacji ustawy o KSC

Podmioty kluczowe:

- Energia (wydobywanie kopalin, energia elektryczna, ciepło, ropa i paliwo, gaz, dostawy i usługi dla sektora energii, jednostki nadzorowane i podległe, wodór)

- Transport (transport lotniczy, transport kolejowy, transport wodny, transport drogowy)

- Bankowość i infrastruktura rynków finansowych

- Ochrona zdrowia

- Zaopatrzenie w wodę pitną i jej dystrybucja

- Ścieki

- Infrastruktura cyfrowa (infrastruktura cyfrowa z wyłączeniem komunikacji elektronicznej, komunikacja elektroniczna).

- Zarządzanie usługami ICT

- Przestrzeń kosmiczna

- Administracja publiczna

- Produkcja, wytwarzanie i dystrybucja chemikaliów

- Produkcja, przetwarzanie i dystrybucja żywności

- Produkcja (wyroby medyczne, komputery, wyroby elektroniczne i optyczne, urządzenia elektryczne, maszyny i urządzania, pojazdy samochodowe, przyczepy i naczepy, pozostały sprzęt transportowy)

Podmioty ważne:

- Usługi pocztowe

- Gospodarowanie odpadami (zbieranie odpadów, transport odpadów, przetwarzanie odpadów, sprzedaż odpadów, usługi dla sektora gospodarowania odpadami)

- Dostawcy usług cyfrowych

- Badania naukowe

System Zarządzania Bezpieczeństwem Informacji (SZBI)

Zgodnie z projektem ustawy o KSC, podmioty uznane za kluczowe lub ważne będą zobowiązane wdrożyć System Zarządzania Bezpieczeństwem Informacji (SZBI) nie tylko w systemie informacyjnym wykorzystywanym do świadczenia usług, ale także w procesach organizacji wpływających na świadczenie usług przez ten podmiot.

Zgodnie z projektowana ustawą o KSC wdrożony SZBI winien zapewniać:

- prowadzenie systematycznego szacowania ryzyka wystąpienia incydentu oraz zarządzanie tym ryzykiem;

- wdrożenie odpowiednich i proporcjonalnych do oszacowanego ryzyka środków technicznych i organizacyjnych, uwzględniających takie parametry jak: najnowszy stan wiedzy, koszty wdrożenia, wielkość podmiotu, prawdopodobieństwo wystąpienia incydentów, narażenie podmiotu na ryzyka.

Incydenty i naruszenia ochrony danych osobowych w dni wolne od pracy i święta - poradnik

Środki w zakresie cyberbezpieczeństwa, o których wspomniano w pkt. 2, to m.in:

- polityka szacowania ryzyka oraz bezpieczeństwa systemu informacyjnego, w tym polityki tematyczne,

- działania związane z utrzymaniem i bezpieczną eksploatacją systemu informacyjnego,

- bezpieczeństwo fizyczne i środowiskowe w tym kontrola dostępu,

- bezpieczeństwo i ciągłość łańcucha dostaw produktów ICT, usług ICT i procesów ICT, od których zależy świadczenie usługi z uwzględnieniem związków pomiędzy dostawcą sprzętu lub oprogramowania a podmiotem kluczowym lub podmiotem ważnym,

- wdrażanie, dokumentowanie i utrzymywanie planów działania umożliwiających ciągłe i niezakłócone świadczenie usługi oraz zapewniających poufność, integralność, dostępność i autentyczność informacji, oraz planów awaryjnych umożliwiających odtworzenie systemu informacyjnego po katastrofie,

- objęcie systemu informacyjnego wykorzystywanego do świadczenia usługi systemem monitorowania w trybie ciągłym,

- polityki i procedury oceny skuteczności środków technicznych i organizacyjnych,

- edukacja z zakresu cyberbezpieczeństwa w tym podstawowe zasady cyberhigieny,

- polityki i procedury stosowania kryptografii, w tym szyfrowania;

- zbieranie informacji o cyberzagrożeniach i podatnościach na incydenty systemu informacyjnego wykorzystywanego do świadczenia usługi;

- zarządzanie incydentami;

- stosowanie środków zapobiegających i ograniczających wpływ incydentów na bezpieczeństwo systemu informacyjnego wykorzystywanego do świadczenia usługi, w tym:

- stosowanie mechanizmów zapewniających poufność, integralność, dostępność i autentyczność danych przetwarzanych w systemie informacyjnym,

- regularne przeprowadzanie aktualizacji oprogramowania, stosownie do zaleceń producenta, z uwzględnieniem analizy wpływu aktualizacji na bezpieczeństwo świadczonej usługi oraz poziomu krytyczności poszczególnych aktualizacji,

- ochronę przed nieuprawnioną modyfikacją w systemie informacyjnym,

- niezwłoczne podejmowanie działań po dostrzeżeniu podatności lub cyberzagrożeń;

- stosowanie bezpiecznych środków komunikacji elektronicznej w ramach krajowego systemu cyberbezpieczeństwa uwzględniających uwierzytelnianie wieloskładnikowe.

Podmioty kluczowe oraz podmioty ważne będą także obowiązane uwzględnić wyniki skoordynowanych szacowań ryzyka dla bezpieczeństwa krytycznych łańcuchów dostaw przeprowadzonych przez Grupę Współpracy, o której mowa art. 22 dyrektywy NIS 2.

Do bezpieczeństwa sieci potrzeba mocnych haseł. Sprawdź nasz poradnik!

Podmiot objęty dyrektywą NIS 2. Odpowiedzialność kierownika w kwestiach dotyczących SZBI

Zgodnie z projektem ustawy odpowiedzialność za wykonywanie obowiązków w zakresie cyberbezpieczeństwa przez podmiot kluczowy lub podmiot ważny, ponosić będzie kierownik tego podmiotu.

Do obowiązków kierownika należeć będzie:

- podejmowanie decyzji w zakresie przygotowania, wdrażania, stosowania i przeglądu systemu zarządzania bezpieczeństwem informacji w podmiocie;

- planowania adekwatnych środków finansowych na realizację obowiązków z zakresu cyberbezpieczeństwa;

- przydzielanie zadań personelowi podmiotu z zakresu cyberbezpieczeństwa i nadzór nad ich wykonaniem;

- zapewnienie, że personel podmiotu jest świadomy obowiązków z zakresu cyberbezpieczeństwa i zna przepisy prawa oraz wewnętrzne regulacje podmiotu w tym zakresie;

- zapewnienie zgodności działania podmiotu z przepisami prawa oraz z wewnętrznymi regulacjami podmiotu.

Ustawa nakłada także na kierownika podmiotu kluczowego obowiązek odbycia raz w roku kalendarzowym udokumentowanego szkolenia z zakresu wykonywania swoich obowiązków.

System Zarządzania Bezpieczeństwem Informacji wdrożony na bazie norm ISO 27001 oraz 22301 sposobem na spełnienie wymagań ustawy o KSC

Nowelizowana ustawa o KSC wskazuje, iż spełnienie wymogów norm PN-EN ISO/IEC 27001 dot. Systemu Zarządzania Bezpieczeństwem Informacji oraz PN-EN ISO/IEC 22301 dot. Systemu Zrządzania Ciągłością Działania będzie dorozumiane jako spełnienie wymogów ustawy w tym zakresie.

Można zatem powiedzieć, iż organizacje, które do tej pory zadbały o wdrożenie systemu, a także te, które zdecydują się na jego wdrożenie zgodnie z międzynarodowym standardem ISO będą na pozycji uprzywilejowanej, jeśli chodzi o wykazanie zgodności z ustawą.

Oczywiście w zakresie funkcjonującego SZBI należy dokonać mapowania wdrożonych rozwiązań na obowiązki wynikające z przepisów ustawy o KSC - chociażby poprzez przeprowadzenie odpowiedniego audytu zgodności - i dostosować system do wymagań przepisów prawa wszędzie tam, gdzie będzie to konieczne.

Ustawa nie ogranicza możliwości wykazania zgodności z ustawą poprzez wdrożenie systemu zarządzania bezpieczeństwem informacji w oparciu o inne normy czy standardy (np. w oparciu o wymagania VDA ISA - TISAX w branży motoryzacyjnej). Jako kryterium w tym zakresie brane będzie pod uwagę spełnienie wymagań z art. 8 ustawy o KSC związanych z wdrożeniem SZBI.

Przygotuj się na NIS 2! Wdrożenie ISO 27001 z LexDigital

Kary za niespełnienie wymagań ustawy o KSC

Podobnie jak w obecnie obowiązującej ustawie o KSC, także w projektowanych zmianach ustawodawca przewidział katalog kar za naruszenie określonych przepisów ustawy, w tym tych dotyczących wdrożenia przez podmioty kluczowe oraz ważne Systemu Zarządzania Bezpieczeństwem Informacji.

Jak założono, górna granica kary pieniężnej dla podmiotu kluczowego nie może przekroczyć 10 milionów euro lub 2% przychodów z działalności gospodarczej w roku obrotowym poprzedzającym wymierzenie kary, w zakresie maksymalnego poziomu kary która może być nałożona na podmiot ważny – może być to kwota do 7 milionów euro lub 1,4% przychodu, przy czym kara nie może być niższa niż 20 000 złotych w przypadku podmiotu kluczowego i 15 000 złotych w przypadku ważnego.

Dane osobowe: Kompletny przewodnik po RODO na 2025 rok

W projekcie zmiany ustawy o KSC, maksymalna wysokość kary którą organ możne nałożyć na podmiot kluczowy oraz ważny, któremu udowodniono dopuszczenie się naruszeń wynosi 100 milionów złotych o ile powyższe działania powodują:

- bezpośrednie i poważne zagrożenie cyberbezpieczeństwa dla obronności, bezpieczeństwa państwa, bezpieczeństwa i porządku publicznego lub życia i zdrowia ludzi;

- zagrożenie wywołania poważnej szkody majątkowej lub poważnych utrudnień w świadczeniu usług

Ustawa dopuszcza także możliwość nałożenia przez właściwy organ kary pieniężnej w wysokości od 500 do 1000 000 złotych na podmiot kluczowy lub ważny za każdy dzień opóźnienia, w przypadku gdy ten pozostaje w zwłoce z wykonaniem obowiązków nałożonych na niego w ramach czynności nadzorczych lub środków egzekwowania przepisów.

Zgodnie z projektem ustawy karze pieniężnej może podlegać także kierownik podmiotu kluczowego lub podmiotu ważnego, który nie wykonuje swoich obowiązków!

Sprawdź także: wczesne ostrzeżenie. Komunikat saksońskiego organu ochrony danych ws. Google Analytics

Wdrożenie wymagań ISO 27001, 22301 z LexDigital sp. z o. o.

Zastanawiasz się, czy Twoja organizacja jest gotowa na wdrożenie systemu zarządzania bezpieczeństwem informacji wg ISO 27001 by spełnić wymagania ustawy o KSC? Może rozpocząłeś już działania związane z zapewnieniem bezpieczeństwa informacji, ale potrzebujesz wsparcia w zakresie spełnienia wymagań normy ISO 27001?

Ze względu na dość skomplikowany proces wdrażania systemów ISO w firmie, warto rozważyć pomoc podmiotu wyspecjalizowanego w zakresie systemu zarządzania bezpieczeństwem informacji.

Dyrektywa NIS 2. Czy zmiany dotyczą Twojej firmy? Sprawdź listę

W LexDigital zajmiemy się profesjonalnym przeprowadzeniem Twojej firmy przez cały proces wdrożenia wymagań systemowych, przygotowaniem do ewentualnej certyfikacji wdrożonego systemu, a także w miarę potrzeby zapewnimy bezpośrednią asystę podczas audytu certyfikującego. Działamy w oparciu o ustalone wskaźniki raportowania postępu naszych prac, dzięki harmonogramowi opracowanemu we wstępnej fazie wykonania projektu.

Do każdego klienta podchodzimy indywidualnie. Działania realizowane w ramach systemów zarządzania łączymy z optymalizacją procesów Twojej firmy. Budowany przez nas system zarządzania będzie dopasowany do specyfiki Twojej działalności. U nas otrzymasz indywidualną wycenę projektu wdrożenia.

Potrzebujesz pomocy z wdrożeniem ISO w swojej firmie? Nasi eksperci pomogą Ci przejść przez cały skomplikowany proces. Napisz do nas maila: biuro@lexdigital.pl lub zadzwoń: +48 500 214 942.

Ile to kosztuje?

Koszt naszej usługi jest zawsze zależny od:

- wielkości organizacji i skali jej działalności;

- standardu ISO, który został wybrany przez Klienta;

- poziomu skomplikowania projektu i procesów wewnętrznych;

- zaangażowania czasowego naszego zespołu;

- dostępności i zaangażowania Zespołu Klienta.